Visualisierung und Dokumentation von forensischem Beweismaterial im UV-, sichtbaren- und Infrarotspektrum[mehr erfahren]

Wie vernetzte Daten bei der Strafverfolgung helfen[mehr erfahren]

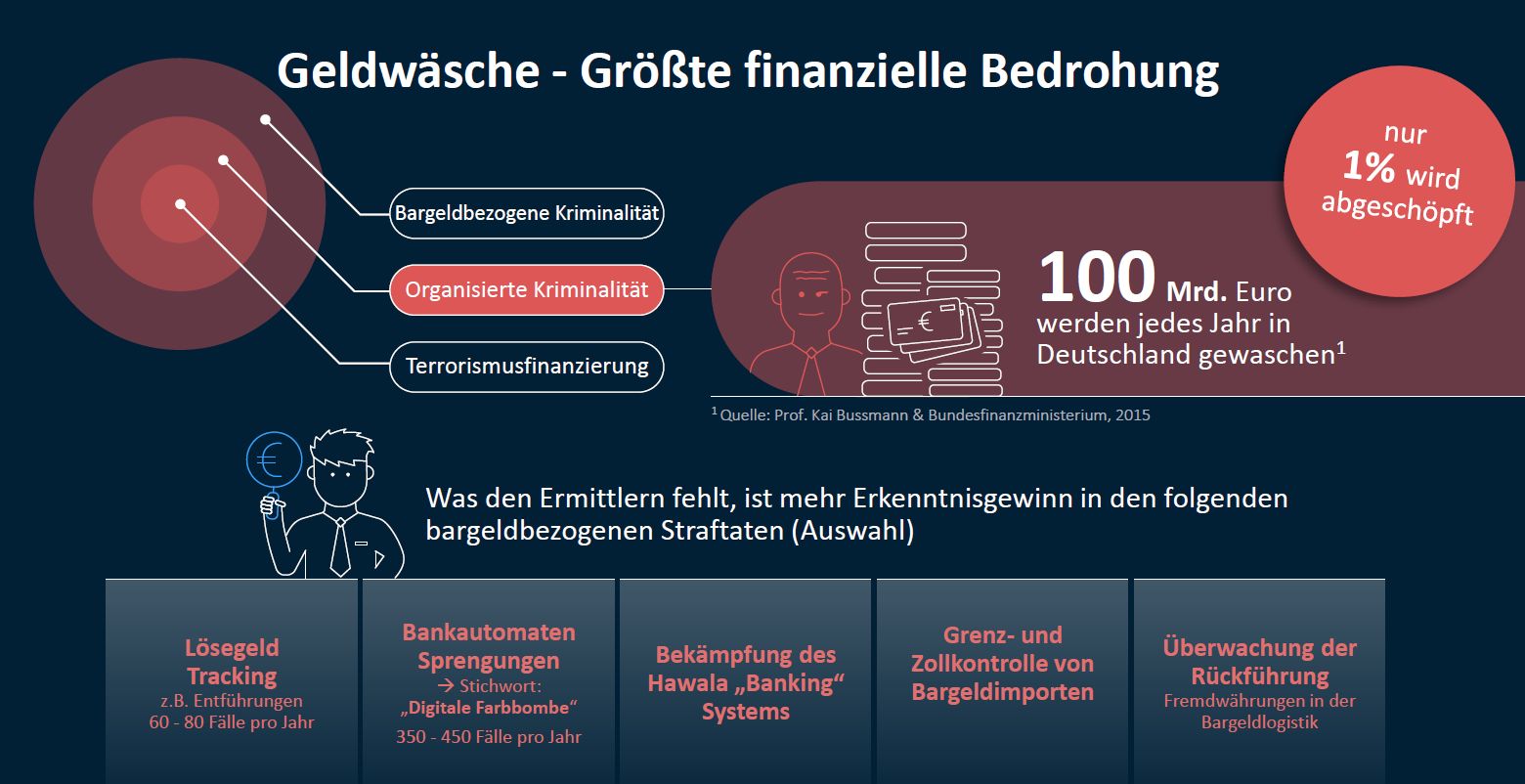

Nicht erst seit Christian Lindners „Idee“, eine eigene Behörde für Finanzermittlungen nach dem Vorbild der italienischen Guardia di Finanza zu gründen ist das Thema „Follow the Money“ ein grundsätzliches Prinzip des polizeilichen...[mehr erfahren]

Canon legt den Fokus auf behördliche Anwendungen von Foto- und Videografie. Dabei kommen spezielle Lösungen und Varianten der Canon Kameras in den Bereichen Überwachung, Aufklärung, Spurensicherung und Forensik sowie in der...[mehr erfahren]

Jeder kennt das geflügelte Wort – doch was ist damit eigentlich genau gemeint? In diesem Essay wird das „vor die Lage kommen / vor der Lage sein“ im Kontext von Einsätzen von Gefahrenabwehr und Krisenmanagement kritisch...[mehr erfahren]

Solide Kompetenzen im Bereich der digitalen Beweismittelerfassung sind heute unverzichtbar. Nur durch Gewinnung aussagekräftiger Informationen können Fälle schnell aufgeklärt...[mehr erfahren]

Eine aktuelle Analyse der deutschen Sicherheitsbehörden[mehr erfahren]

Die Lupe als Hilfsmittel der Forensik und der allgemeinen Polizeiarbeit Ob im "Polizeiruf 110", im "Tatort“ – oder anderen Fernseh-Krimis, der Begriff Forensik ist bei den meisten Menschen durch das Fernsehprogramm...[mehr erfahren]

Der am 4.1.2019 bekannt gewordene Datendiebstahl, der zahlreiche Politiker und Prominente betraf – veröffentlicht wurden Handynummern, Mail- und Privatadressen, Kontoauszüge, Chatverläufe sowie Privatfotos –, dominierte die...[mehr erfahren]

Die Übertragung von Tat- / Ereignisorten in die Virtuelle Realität (VR) hält Einzug in die Arbeit der Polizei und liefert den Spezialisten der einzelnen Disziplinen ein umfassendes Bild der vorgefundenen Zustände. Die...[mehr erfahren]

Podcast des Hessischen Rundfunks[mehr erfahren]

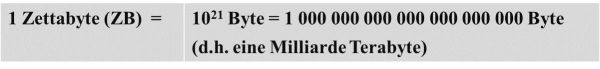

Erkenntnisgewinn aus Daten mit Methode und Struktur[mehr erfahren]